2020 年的寒假过得属实弟弟

我在家里默默地刷安全牛的教程,最新刷到了“无线攻击”这一章,虽然在学校的机器上安装了 Kali 虚机,但是没有 Usb 无线网卡。于是用 MacBook 尝试了一下。

PS: 本文参考了网络上众多的文章,但是有我自己发挥的部分。由于现在绝大部分无线网络的加密方法都是 WPA、WPA2,弱点比较大的 WEP 我现在还没碰到过,已经很少使用,而 WPA、WPA2 几乎没有弱点,想要破解只能暴力穷举,理论上只要你的密码设置的足够复杂,就是不可破解的(但谁会把 Wifi 密码设置的这么复杂)

如何发现附近的网络

这里的发现网络,不是单指如何获得附近有哪些 WiFi,而是附近有哪些 WiFi,他们分别用的什么加密密钥。在 Kali 上实现这一点,我们需要使用 airmon-ng 来发现附近的 WiFi,而 MacBook 自带了强大的 airport 工具。

使用 airport

为了方便我们使用 airport,先在命令行中执行以下命令:

1 | |

上述命令让我们可以在命令行直接输入 airport 来使用它。

发现附近网络

在命令行输入:

1 | |

得到如下结果:

1 | |

等待握手信号

事实上,我们的暴力穷举不可能是不停的给路由器发送请求,这种做法吃力又不讨好。网络上有很多描述 WPA 破解原理的文章,可以去阅读。简单地说,我们需要侦听到一个用户的正确登录,然后获取登录过程中的两组密钥,之后就可以离线破解了。

侦听数据

1 | |

en0 是你的无线网卡,这个信息可以通过输入

1 | |

得到。

如果有很多网卡,选择你用来连接 Wifi 的那个。

7 是上文中,发现附近网络的 CHANNEL 列,需要和你想要破解的目标网络一致。

运行该命令的时候,wifi 的图标会发生改变。

这个时候你的网络连接也会断开,按下 ctrl+c 结束侦听。

分析数据

不可避免的,还是要安装 airmon-ng

1 | |

安装完成后:

1 | |

1 | |

在抓包过程中,我用手机登录了一下无线网 FAST_11D9DC。可以看到 airport 已经抓到了一组握手数据。

在“Index number of target network ?”这里输入想要破解的 wifi,由于 2 没有握手数据,所以我们输入 1。

aircrack 破解

1 | |

dict.txt 是字典文件,c0:61:18:11:d9:dc 是发现附近网络中的 BSSID,/tmp/airportSniffLbhZSp.cap是数据包。

字典文件在哪儿?

1. 互联网下载

在网络上有很多人搜集到的 wifi 字典,如果是公共场合,这些字典的命中率还是很高的。但是字典很庞大,暴力穷举需要消耗很长时间。

2. 自己制作

如果是在家庭、私人场合的 WiFi,字典的质量就显得很重要。这里推荐一个社工字典制作程序。可以去 github 搜索 cupp 下载。或者点击直达

简单演示一下 cupp 的使用。

1 | |

1 | |

不知道就一路回车下去,填写一些相关信息,就可以生成字典了。

然后用这个字典破解 wifi 内容。

如果你的字典中包含密码,则会出现如下界面:

Aircrack-ng 1.5.2

[00:00:00] 8/1 keys tested (88.65 k/s)

Time left: 0 seconds 800.00%

KEY FOUND! [ 88888888 ]

Master Key : 26 FB 23 5F FE 0B 39 0A C1 12 F3 30 55 FF EE 02

CB 7E EA 13 B0 CE D6 7E BB 7E AA 52 1B EA 2E 02

Transient Key : 8D E6 57 44 42 BE 95 C2 EC 75 60 FA CA 1A 1A C1

C8 31 46 C4 4D DB 98 4D 34 D7 5A D0 15 9F BD 42

6C 9C 96 5C FC AE 24 39 83 1D A8 89 C7 71 F9 4A

64 D5 DA FB 24 7E 91 47 E6 35 DD 9A 87 A6 A2 5B

EAPOL HMAC : 8D 62 A3 8A 42 D1 68 EA 4B 89 FC FC B6 BC C9 AA说明破解成功。

airdecap 分析包

现在我们拿到了密码。但是如果折腾了这么半天,目的就是为了蹭 WiFi,感觉有点呆呆的。

有了 WiFi 的密码,实际上我们可以对 WiFi 的数据包进行解包,工具就是 airdecap。

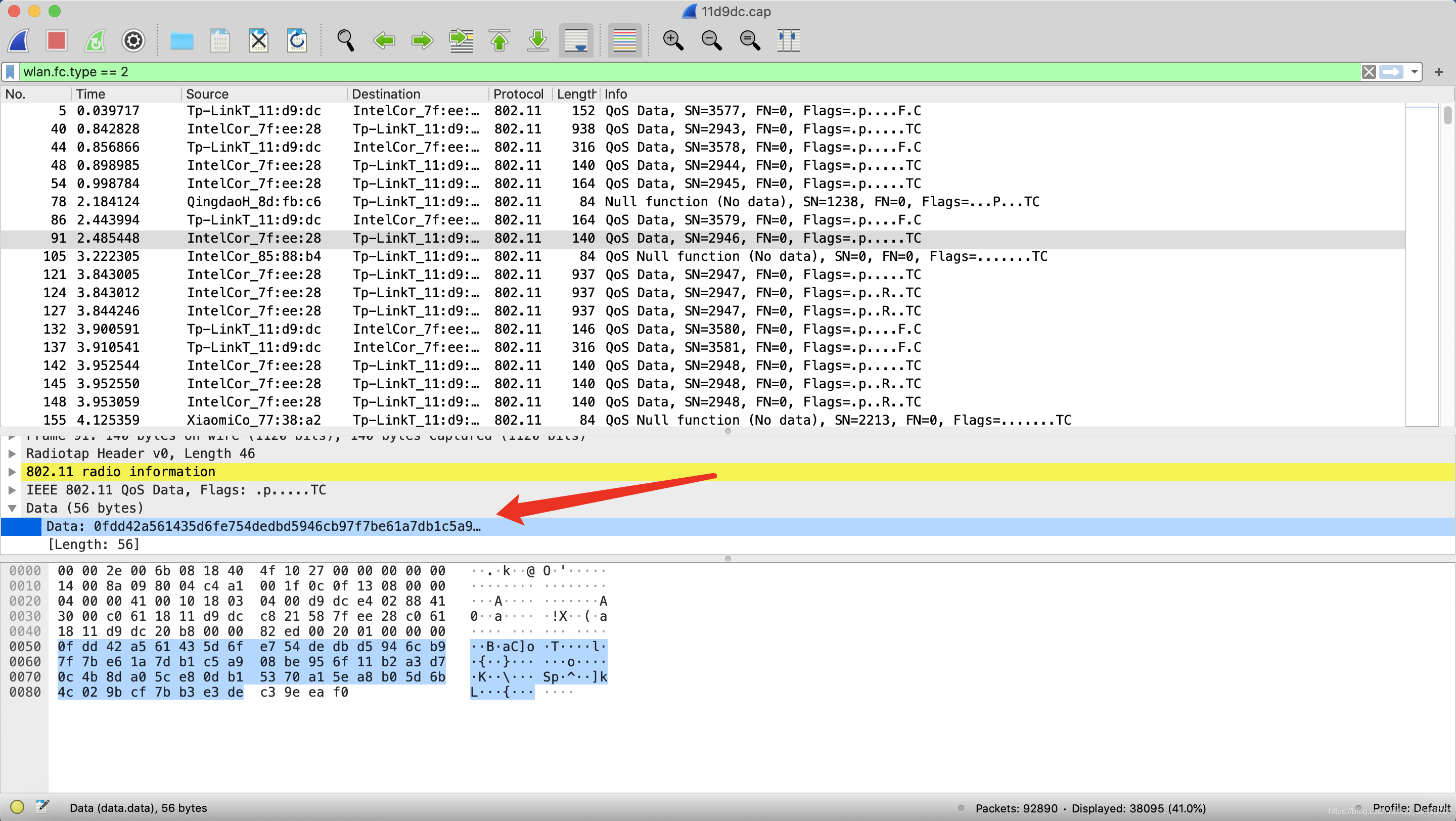

这个时候再拿出刚刚抓取的数据包,用 wireshark 打开。

可以看到全都是 802.11 的协议,并且数据帧全都是加密的数据。

在命令行输入:

1 | |

e是 essid,b是 bssid,p是破解出来的 WiFi 密码。

运行成功后,会在目标目录生成对应的 dec 文件。

再用 WireShark 打开,就能看到解密后的包内容了。

Comments